ÖZET

Burp Suite kullanmak, bir web uygulamasının cilalanmış arayüzünü soyup, onun saf iskeletini yani HTTP trafiğini incelemektir. Çoğu geliştirici, yazdığı kodun sadece tarayıcıda göründüğü gibi çalışacağını varsayar; ancak siber güvenlik biliminde varsayımlar en büyük zafiyet noktalarıdır. Burp Suite ile bir “istek” (request) üzerinde oynama yaparken aslında uygulamanın mantık sınırlarını zorlarsınız. Bu, bir binanın sadece kapısını değil, temellerindeki her bir tuğlanın direncini test etmeye benzer.

Modern siber dünyada savunma, pasif bir bekleyiş değil, aktif bir avcılık sürecidir. Burp Suite, size bu avcılık için gerekli olan keskin gözleri sağlar. Uygulama ile sunucu arasındaki o milisaniyelik veri alışverişinde saklanan “Race Condition” hatalarını veya karmaşık yetkilendirme açıklarını yakalamak, sadece teknik bir beceri değil, aynı zamanda analitik bir sanattır. Bilimsel bir titizlikle her bir veri paketini analiz etmek, dijital dünyada “tesadüfe yer bırakmayan” bir güvenlik duvarı inşa etmenin tek yoludur. Unutmayın, saldırganlar sisteminize girmek için sadece bir açık ararken; siz Burp Suite ile o açığın oluşabileceği tüm evreni kontrol altına alırsınız.

Burp Suite Neden Bu Kadar Önemli ?

Web uygulamaları, İstemci-Sunucu modeli üzerine inşa edilmiştir. Siz tarayıcınızdan bir adrese gittiğinizde, arka planda binlerce satır kod ve veri trafiği akar. Ancak biz kullanıcılar sadece arayüzü görürüz. Burp Suite, buzdağının görünmeyen kısmını, yani tarayıcı ile sunucu arasındaki o yoğun veri trafiğini görünür kılan bir “şeffaf katman” görevi görür.

Bilimsel olarak web güvenliği, verinin Bütünlüğü, Gizliliği ve Erişilebilirliği ilkelerine dayanır. Burp Suite, bu üç prensibin ihlal edilip edilmediğini kontrol etmemize olanak sağlayan, PortSwigger tarafından geliştirilmiş Java tabanlı bir platformdur.

Burp Suite’in Çalışma Mekanizması: Proxy (Vekil Sunucu) Mantığı

Burp Suite’in kalbi Müdahaleci Vekil Sunucu mekanizmasıdır. Bilgisayar ağları biliminde bir “Proxy“, iki nokta arasındaki trafiği yönlendiren bir aracıdır.

Burp Suite’i kullandığınızda, tarayıcınızın (Chrome, Firefox vb.) trafiğini Burp üzerinden geçecek şekilde yapılandırırsınız. Bu durum şu süreci başlatır:

- İstek: Siz bir butona bastığınızda istek doğrudan sunucuya gitmez, önce Burp Suite’e düşer.

- Müdahale: Burp burada trafiği durdurur. Siz bu aşamada paketin içindeki parametreleri, başlıkları (headers) veya çerezleri değiştirebilirsiniz.

- İletim: Değiştirdiğiniz veya incelediğiniz paketi sunucuya gönderirsiniz.

- Yanıt: Sunucudan gelen cevap da önce Burp’e gelir, ardından tarayıcıya iletilir.

Bu döngü, bir güvenlik uzmanına, uygulamanın mantıksal hatalarını bulmak için sınırsız bir oyun alanı sunar.

Temel Modüller ve Teknik İşlevleri

Burp Suite, tek bir araç değil, bir araçlar takımıdır. Her modül, test sürecinin farklı bir aşamasına hizmet eder.

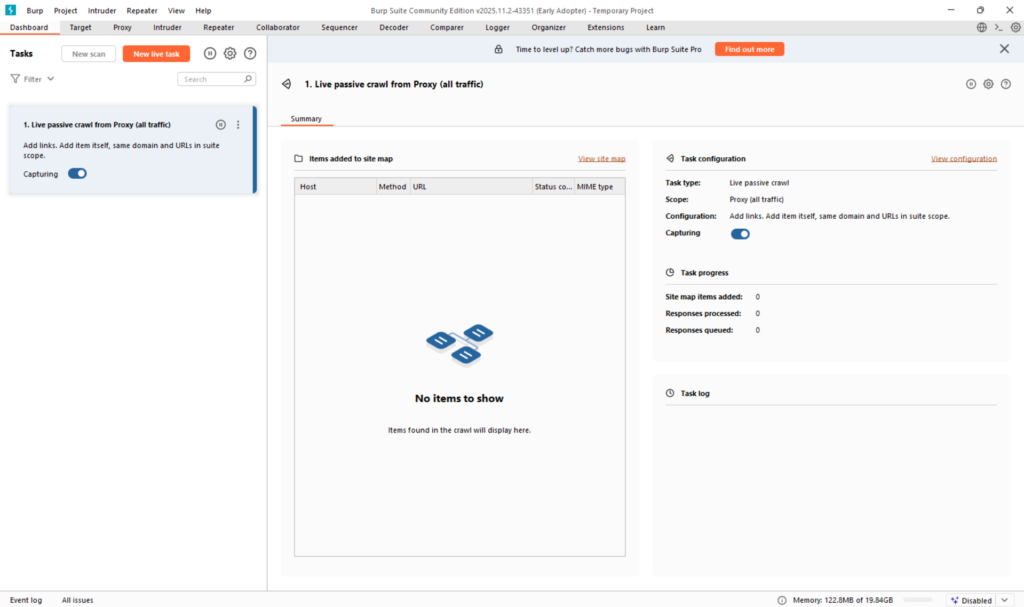

Dashboard ve Target (Hedef)

Yazılımı açtığınızda sizi karşılayan bölümdür. Target sekmesi, sitenin haritasını çıkarır. Crawling (Emekleme) teknolojisi sayesinde sitenin tüm linklerini, gizli dizinlerini ve dosya yapısını bir ağaç şeması gibi karşınıza serer. Bu, saldırı yüzeyini analiz etmek için kritik bir aşamadır.

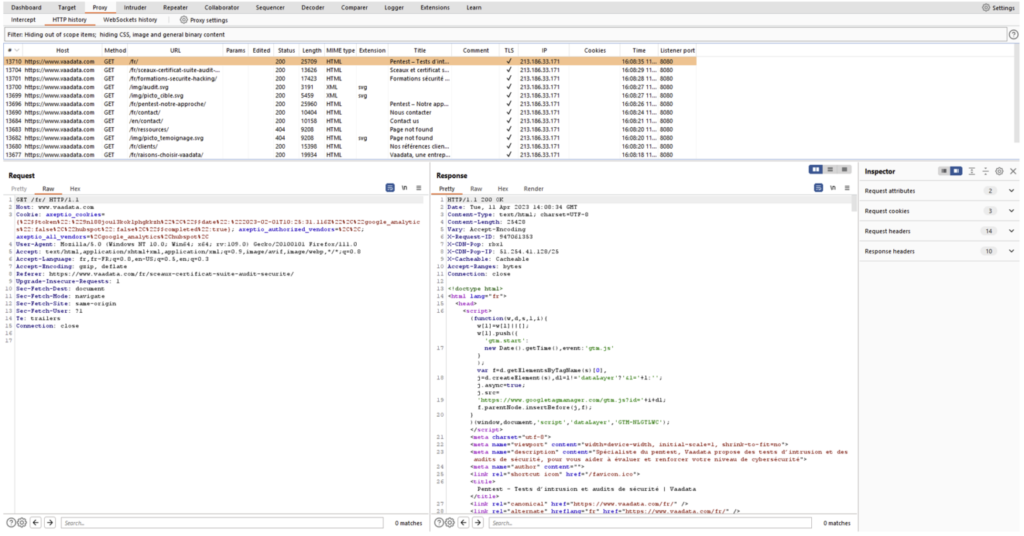

Proxy : Trafiğin Kontrol Merkezi

Tüm verinin aktığı ana damardır. Burada HTTP/S paketlerini tek tek inceleyebilirsiniz. “HTTP History” sekmesi, geçmişte yaptığınız tüm işlemlerin kaydını tutar; bu da geriye dönük analizlerde (forensics) büyük kolaylık sağlar.

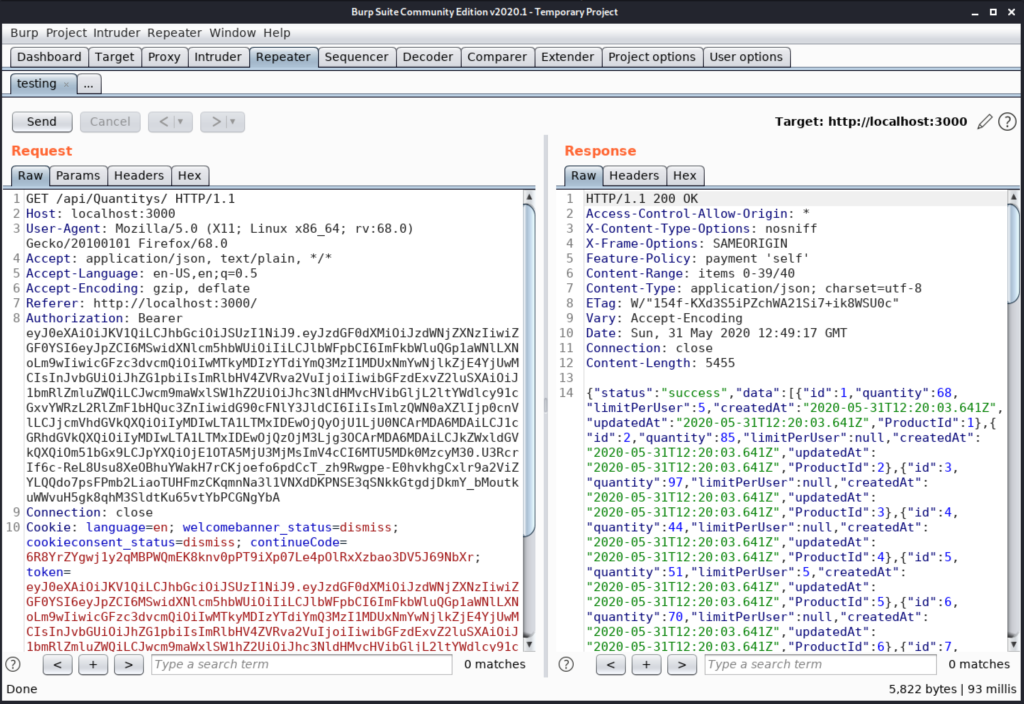

Repeater : Deney Tüpü

Bilimsel metodolojide “tekrarlanabilirlik” esastır. Repeater modülü, bir isteği alıp üzerinde küçük değişiklikler yaparak tekrar tekrar göndermenizi sağlar. Örneğin, bir alışveriş sitesinde ürün fiyatını 100 TL’den 1 TL’ye çekip sunucuya gönderdiğinizde ne olacağını burada test edersiniz. Eğer sunucu bu değişikliği kabul ediyorsa, bir “Mantıksal Açık” (Business Logic Vulnerability) bulmuşsunuz demektir.

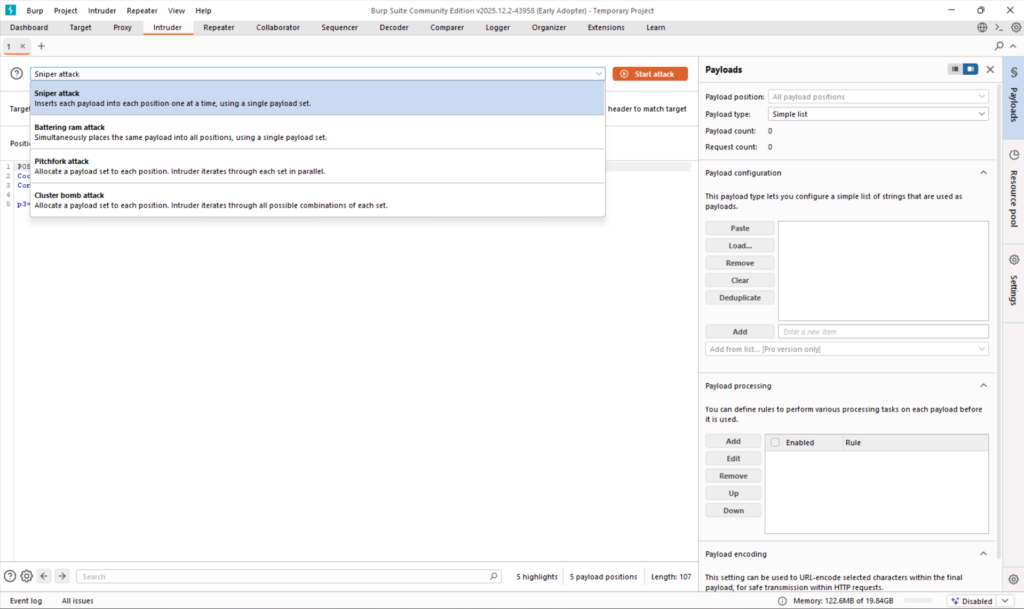

Intruder : Otomatize Edilmiş Güç

Burp Suite’in en “agresif” kısmıdır. Belirli bir hedef noktasına (örneğin giriş formu) binlerce farklı veriyi otomatik olarak göndermek için kullanılır.

- Brute Force (Kaba Kuvvet): Şifre denemeleri yapmak.

- Fuzzing: Sisteme anlamsız veya beklenmedik veriler göndererek sistemin çöküp çökmediğini görmek.

- Enumeration: Kullanıcı adlarını veya gizli dosyaları keşfetmek.

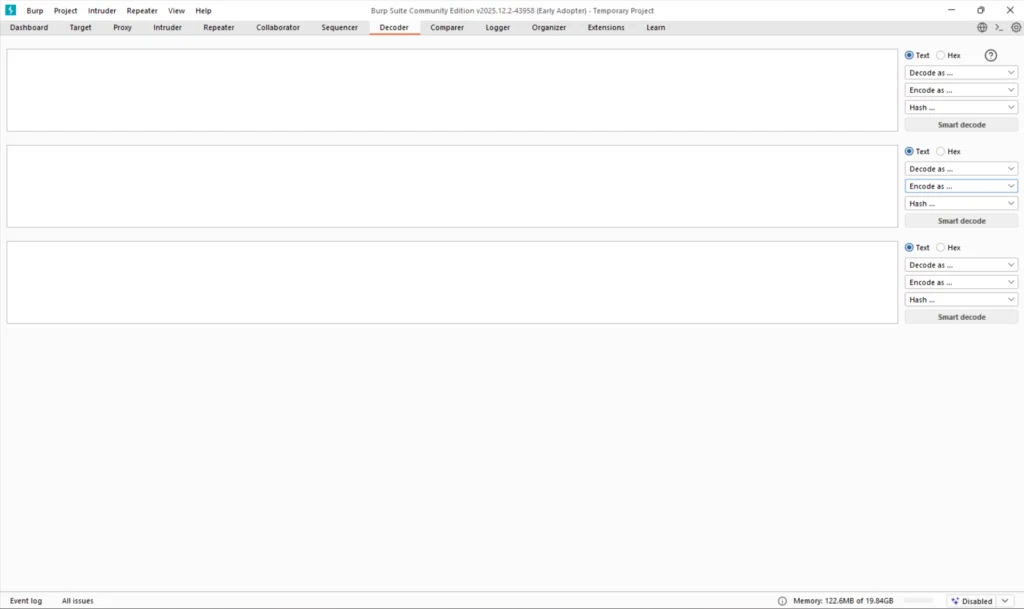

Decoder ve Comparer: Yardımcı Araçlar

- Decoder: Verileri URL, Base64 veya HTML formatlarına dönüştürür. Şifrelenmiş gibi görünen verilerin arkasındaki gerçek anlamı çözmek için kullanılır.

- Comparer: İki farklı yanıt (response) arasındaki en küçük farkı görsel olarak karşılaştırır. Özellikle SQL Injection gibi durumlarda, sistemin verdiği tepkilerdeki milimetrik değişimleri yakalamak hayati önem taşır.

Gelişmiş Özellikler: Scanner ve Uzantılar

Burp Suite’in Professional sürümünde yer alan Scanner, dünya üzerindeki en başarılı zafiyet tarama motorlarından biridir. Manuel olarak gözden kaçabilecek karmaşık açıkları (Cross-Site Scripting, SQL Injection, OS Command Injection vb.) gelişmiş algoritmalarıyla saniyeler içinde tespit edebilir.

Ayrıca BApp Store aracılığıyla, topluluk tarafından yazılmış binlerce eklentiyi (extension) sisteme dahil edebilirsiniz. Bu, yazılımı tamamen kişiselleştirilebilir ve her türlü modern teknolojiye (JSON, XML, Protobuf) uyumlu hale getirir.

Uygulamalı Güvenlik Testi: Adım Adım Senaryo

Bir blog yazarı olarak okuyucularınıza süreci somutlaştırmak için şu basit senaryoyu paylaşabilirsiniz:

- Hazırlık: Burp Suite’i açın ve dahili tarayıcısını (Embedded Browser) başlatın.

- Kapsam Belirleme: Hedef sitenizi “Scope” (Kapsam) içine alın. Bu, gereksiz arka plan trafiğini temizler.

- Keşif: Sitenin tüm sayfalarında dolaşın. Burp, arka planda sitenin haritasını çıkarsın.

- Analiz: Bir giriş (Login) isteğini yakalayın ve Repeater modülüne gönderin.

- Test: Kullanıcı adı kısmına

' OR 1=1 --gibi basit bir SQL kodu yazarak sunucunun tepkisini ölçün. - Raporlama: Bulduğunuz açıkları, çözüm önerileriyle birlikte not alın.

Etik ve Yasal Çerçeve

Siber güvenlik araçlarını kullanmanın bilimsel bir sorumluluğu olduğu kadar, etik bir sorumluluğu da vardır. Burp Suite bir silahtır; onu kendi evinizi korumak veya bir şirketin güvenliğini artırmak (Bug Bounty programları gibi) için kullanmalısınız. İzinsiz bir sisteme müdahale etmek siber suç kapsamına girer. Her zaman “Beyaz Şapkalı” (Ethic Hacker) prensiplerine sadık kalınmalıdır.