- Simsiyah Bir Peçenin Altında: Masonluğun Sessiz AyinleriAhmet ŞAHİN tarafındanMasonluk, tarihsel olarak ahlaki gelişim, bireysel arınma ve toplumsal sorumluluk üzerine kurulu sembolik ve ritüelistik bir kardeşlik organizasyonudur. Görünürdeki yapısı bir sivil toplum örgütüne benzese de, arka planda ezoterik bilgiler, semboller ve alegorik anlatımlarla… Daha fazla okuyun: Simsiyah Bir Peçenin Altında: Masonluğun Sessiz Ayinleri

- “Cennet Maskesi Altında Cehennem: Tayland’da Fuhuş Turizminin Karanlık Yüzü”Ahmet ŞAHİN tarafındanTayland’daki fuhuş sektörü, tarihsel, sosyoekonomik ve kültürel faktörlerin etkisiyle şekillenmiş karmaşık bir yapıya sahiptir. Bu sektör, ülkenin turizm endüstrisiyle iç içe geçmiş, organize suç örgütlerinin etkisi altında gelişmiş ve ciddi insan hakları ihlallerine yol… Daha fazla okuyun: “Cennet Maskesi Altında Cehennem: Tayland’da Fuhuş Turizminin Karanlık Yüzü”

- ANDRENOKROM: Kimyasal Gerçeklik, Karanlık Efsane ve Modern MitolojiAhmet ŞAHİN tarafındanKİMYASAL VE BİLİMSEL TEMELLER Andrenokrom Nedir? Andrenokrom (İngilizcesi: Adrenochrome), adrenalinin (epinefrin) oksidasyonuyla oluşan bir kimyasal türevdir. Yani vücut, stres, korku veya yoğun fiziksel uyarım altındayken salgılanan adrenalinin, oksijenle teması sonucu dönüşüme uğramasıyla oluşur. Biyolojik… Daha fazla okuyun: ANDRENOKROM: Kimyasal Gerçeklik, Karanlık Efsane ve Modern Mitoloji

- Jeffrey Epstein Dosyası: Küresel Bir Skandalın AnatomisiAhmet ŞAHİN tarafındanJeffrey Epstein Kimdir ? Jeffrey Edward Epstein, 20 Ocak 1953’te Brooklyn, New York’ta mütevazı bir ailede dünyaya geldi. Annesi ev hanımıydı, babası ise New York Şehir Parkları Departmanında çalışıyordu. Lise eğitiminin ardından New York… Daha fazla okuyun: Jeffrey Epstein Dosyası: Küresel Bir Skandalın Anatomisi

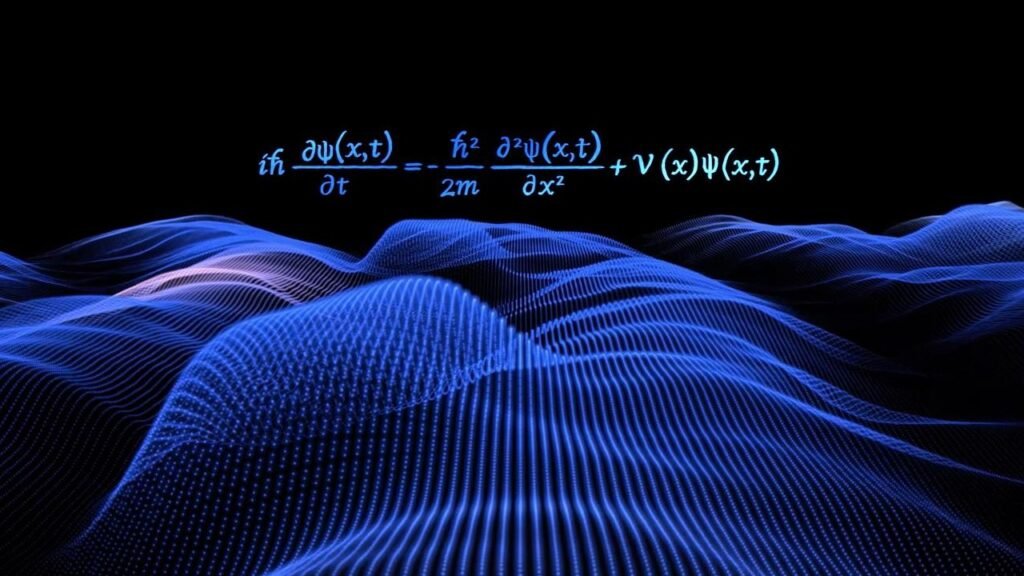

- Schrödinger’in Kedisi ve Schrödinger Denklemi: Kuantum Mekaniğinin Teorik ve Pratik BoyutlarıAhmet ŞAHİN tarafındanÖzet: Bu makalede, kuantum fiziğinin en çarpıcı kavramlarından biri olan Schrödinger’in Kedisi düşünce deneyine teknik bir bakış sunulmakta, bu deneyin temelini oluşturan Schrödinger Denklemi ayrıntılı olarak incelenmektedir. Aynı zamanda, bu denklemin gerçek dünyadaki uygulamalarına… Daha fazla okuyun: Schrödinger’in Kedisi ve Schrödinger Denklemi: Kuantum Mekaniğinin Teorik ve Pratik Boyutları

- Kuantum Mekaniği Nedir ?Ahmet ŞAHİN tarafındanKuantum mekaniği, atomlar, elektronlar, fotonlar gibi çok küçük parçacıkların davranışlarını inceleyen bir fizik dalıdır. Klasik fizik, bir topun yörüngesi gibi büyük ölçekli cisimlerin hareketlerini kesin bir şekilde öngörebilirken, kuantum mekaniği mikroskobik dünyada kesinlik yerine… Daha fazla okuyun: Kuantum Mekaniği Nedir ?

- 21. Yüzyılda Siber İstihbarat ve Biyometrik/Biyografik Tabanlı Hedefleme YöntemleriAhmet ŞAHİN tarafındanGiriş Siber istihbarat, bilgi çağında ulusal güvenliğin, ekonomik çıkarların ve stratejik planlamaların temel yapıtaşlarından biri haline gelmiştir. Özellikle açık kaynak istihbarat (OSINT), insan istihbaratı (HUMINT), sinyal istihbaratı (SIGINT) ve sosyal mühendislik gibi yöntemlerle elde… Daha fazla okuyun: 21. Yüzyılda Siber İstihbarat ve Biyometrik/Biyografik Tabanlı Hedefleme Yöntemleri

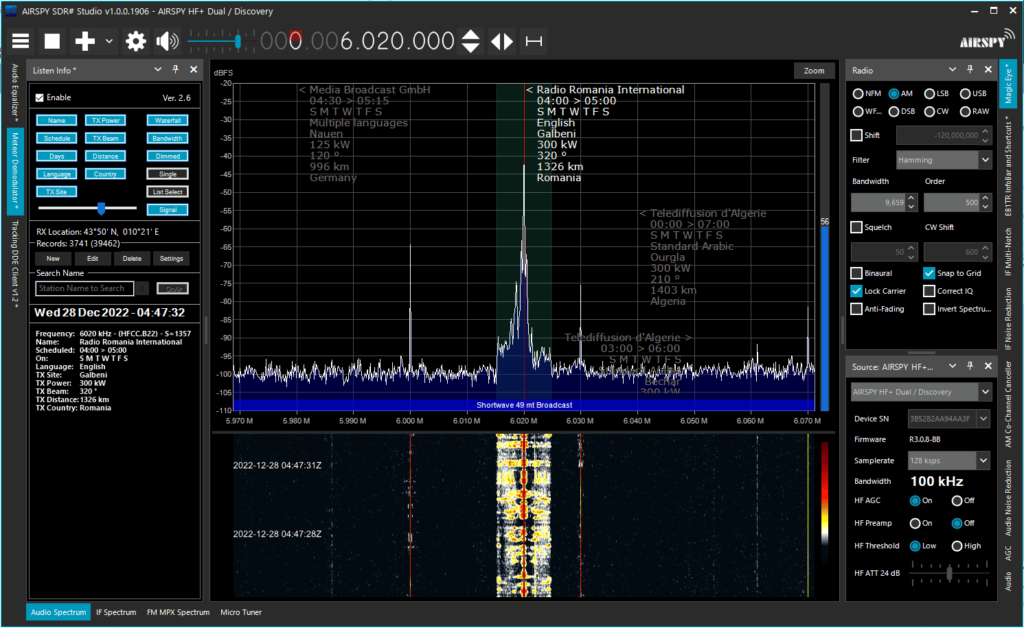

- Sinyal Analiz Teknikleri – AirSpy/SDR-SHARPAhmet ŞAHİN tarafındanAirSpy SDR Sharp, yazılım tanımlı radyo (SDR) teknolojisini kullanarak radyo sinyallerini dinlemenize ve analiz etmenize imkan tanıyan güçlü bir yazılımdır. SDR, geleneksel radyo alıcılarının aksine, radyo frekanslarını dijital ortamda işleyerek çok çeşitli sinyalleri almanıza… Daha fazla okuyun: Sinyal Analiz Teknikleri – AirSpy/SDR-SHARP

- Blockchain Teknolojisi: Temel Prensipler ve Uygulama Alanları – 101Ahmet ŞAHİN tarafından1. Blockchain Teknolojisinin Temelleri Blockchain, verilerin güvenli ve şeffaf bir şekilde depolanmasını sağlayan dağıtık bir defter teknolojisidir. Temelde, bir dizi “blok”tan oluşur ve bu bloklar birbirine zincirleme bir şekilde bağlanır. Her blok, önceki bloğun… Daha fazla okuyun: Blockchain Teknolojisi: Temel Prensipler ve Uygulama Alanları – 101

- TOR Ağında Site YayınlamaAhmet ŞAHİN tarafındanNEDEN TOR AĞINDA SİTE YAYINLARIZ Tor ağı üzerinde site yayınlamak ve .onion uzantılı servis oluşturmak, çeşitli sebeplerden dolayı tercih edilebilmektedir. İşte bu tercihlerin başlıca nedenleri: TOR AĞINDA SİTE YAYINLAMA ADIMLARI 1. Gerekli Paketlerin Kurulumu… Daha fazla okuyun: TOR Ağında Site Yayınlama

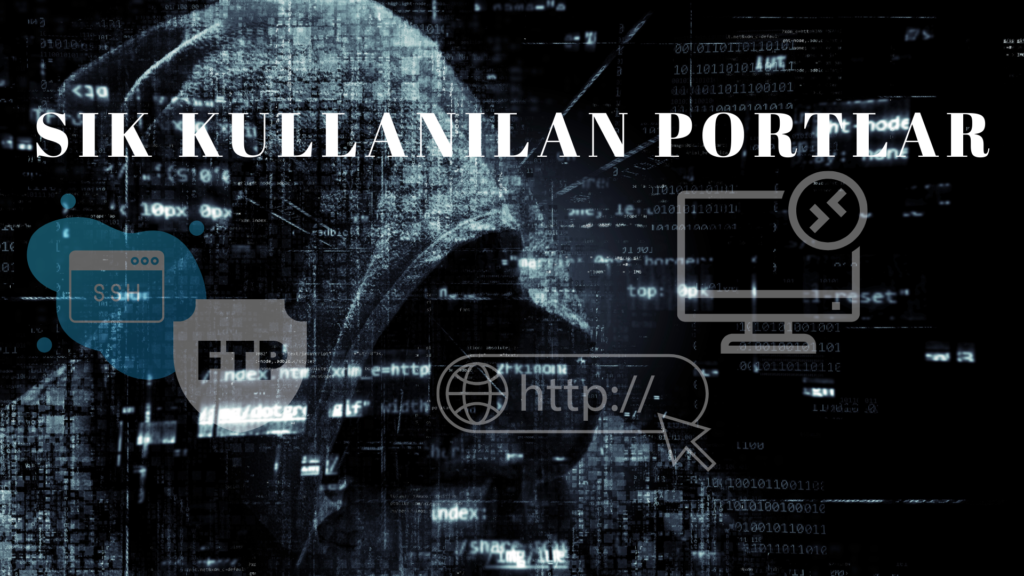

- Sık Kullanılan Port Numaraları: Ağ İletişiminin KalbiAhmet ŞAHİN tarafındanGiriş Modern bilgi teknolojileri altyapısında ağ iletişimi, sistemlerin birbirleriyle veri alışverişi yapabilmesi için temel bir ihtiyaçtır. Bu iletişimin sağlanmasında “port numaraları”, ağ protokolleriyle birlikte çalışan kritik bileşenlerden biridir. Bu makalede, port numaralarının ne olduğu,… Daha fazla okuyun: Sık Kullanılan Port Numaraları: Ağ İletişiminin Kalbi

- Yubico Nedir ? – Donanım Tabanlı Anahtarlar Teknik ve Güvenlik Açısından Derinlemesine İncelemeAhmet ŞAHİN tarafındanDijital dünyada kimlik doğrulama, siber güvenliğin temel taşlarından biridir. Özellikle son yıllarda artan siber saldırılar, kimlik avı (phishing) kampanyaları ve kimlik bilgisi hırsızlığı, daha güçlü ve güvenli kimlik doğrulama yöntemlerine olan ihtiyacı artırmıştır. Bu… Daha fazla okuyun: Yubico Nedir ? – Donanım Tabanlı Anahtarlar Teknik ve Güvenlik Açısından Derinlemesine İnceleme

- Açık Kaynak İstihbaratı (OSINT): Dijital Dünyanın Görünmeyen GücüAhmet ŞAHİN tarafındanGünümüz bilgi çağında, neredeyse her tıklama bir iz bırakıyor. Kahvaltıda ne yediğimizden tuttuğumuz siyasi görüşlere, beğendiğimiz şarkılardan ziyaret ettiğimiz ülkelere kadar dijital kimliğimiz, internetin dev arşivinde katman katman işleniyor. Peki, tüm bu veriler bir… Daha fazla okuyun: Açık Kaynak İstihbaratı (OSINT): Dijital Dünyanın Görünmeyen Gücü

- Zero-Day Açıkları: Siber Güvenliğin En Tehlikeli Zafiyetleri – 101Ahmet ŞAHİN tarafındanSiber güvenlik dünyasında en çok korkulan tehdit türlerinden biri olan Zero-Day (sıfır gün) açıkları, henüz üretici veya geliştirici tarafından bilinmeyen yazılım zafiyetleridir. Bu tür açıklar keşfedildikten sonra, istismar edilmeden önce düzeltilmeleri için geliştiriciye zaman… Daha fazla okuyun: Zero-Day Açıkları: Siber Güvenliğin En Tehlikeli Zafiyetleri – 101

- Flipper Zero Nedir ? Ne değildir ?Ahmet ŞAHİN tarafındanSon zamanlarda çevremde sıkça “Flipper Zero nedir ya?” diye soranlar artınca, bu minik ama yetenekli cihaz hakkında detaylı bir yazı hazırlama fikri doğdu. Ne işe yarar, ne değildir, yasal sınırlar nelerdir, illegal kullanımlar nerede… Daha fazla okuyun: Flipper Zero Nedir ? Ne değildir ?

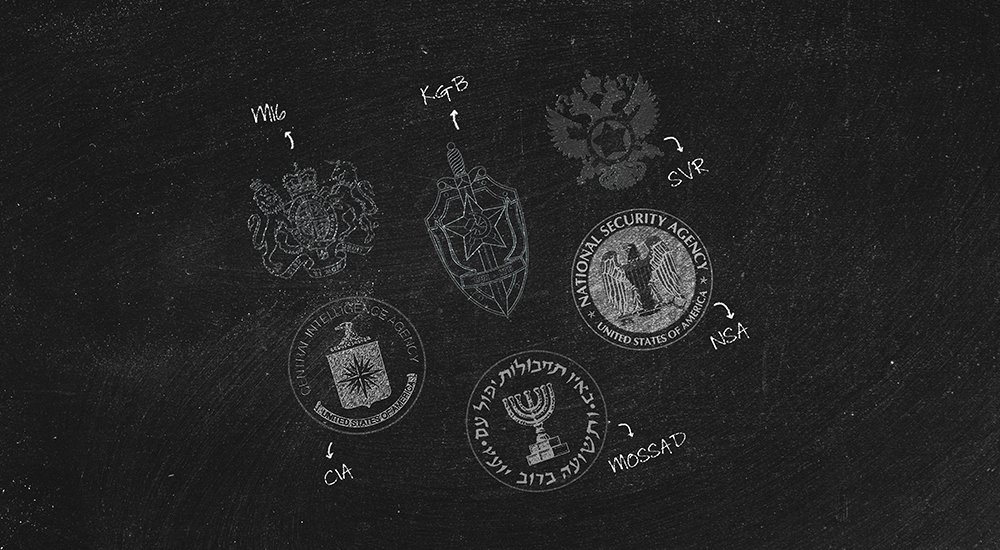

- İstihbarat Örgütleri, Hacker Grupları ve Meta Veri Analizi: Yeni Nesil Siber İttifaklarAhmet ŞAHİN tarafındanGiriş Geleneksel istihbarat faaliyetleri, 21. yüzyılda büyük bir dönüşüm geçirmiştir. Soğuk Savaş döneminde ajanlar ve fiziksel takip üzerine kurulu yapılar, yerini dijital ağlar, yapay zekâ destekli analiz sistemleri ve siber operasyonlara bırakmıştır. Bu dönüşümde… Daha fazla okuyun: İstihbarat Örgütleri, Hacker Grupları ve Meta Veri Analizi: Yeni Nesil Siber İttifaklar

- SDR – HackRF One Nedir ?Ahmet ŞAHİN tarafındanTeknolojiyle biraz içli dışlıysanız, özellikle kablosuz sistemler, sinyal işleri ve güvenlik konuları ilginizi çekiyorsa “SDR” kavramını mutlaka duymuşsunuzdur. Duymadıysanız da hiç sorun değil, beraber değiniceğiz. SDR, yani Software Defined Radio (Yazılım Tanımlı Radyo), klasik… Daha fazla okuyun: SDR – HackRF One Nedir ?

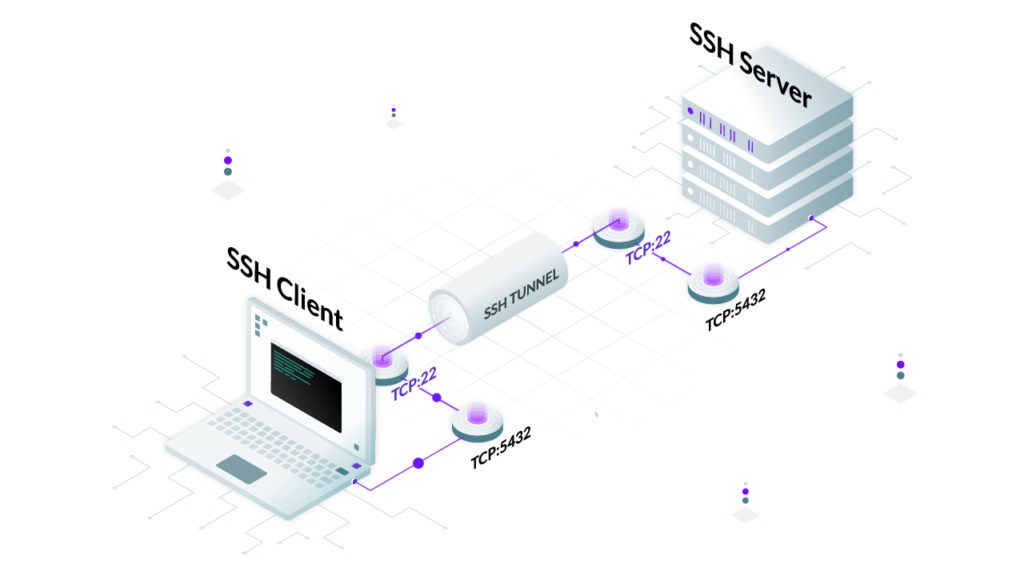

- SSH NEDİRAhmet ŞAHİN tarafındanSSH (Secure Shell), ağ üzerinden güvenli bir şekilde uzak sistemlere erişim sağlamak için kullanılan kriptografik bir protokoldür. Özellikle sistem yöneticileri tarafından sunuculara bağlanmak, dosya transferi yapmak ve komut çalıştırmak amacıyla yaygın şekilde kullanılır. SSH’nin… Daha fazla okuyun: SSH NEDİR

- 101 TOR Ağı Nedir? Derinlemesine Bir İncelemeAhmet ŞAHİN tarafındanGiriş İnternet, hayatımızın vazgeçilmez bir parçası haline gelirken, mahremiyet ve anonimlik kavramları da giderek daha büyük bir önem kazanmaktadır. Bu bağlamda, Tor Ağı (The Onion Router), kullanıcılarına anonim internet gezintisi ve güvenli iletişim imkânı… Daha fazla okuyun: 101 TOR Ağı Nedir? Derinlemesine Bir İnceleme

- Buffer Overflow – 101Ahmet ŞAHİN tarafındanBellek Taşması Nedir ? Buffer Overflow, bilgisayar güvenliği alanında oldukça önemli bir kavramdır ve yazılım geliştirme ile ilgili birçok sorunun kaynağıdır. Temelde, bir tampon bellek (buffer) üzerine veri yazılması gerekenden fazla veri yazıldığında meydana… Daha fazla okuyun: Buffer Overflow – 101