Merhaba Arkadaşlar bu yazımda bir dönem tecrübe etmiş olduğum ESP elektronik geliştirme kartı ile yapmış olduğum Wi-Fi klonlama ve ağı devre dışı bırakma üzerine ki yazıma değinmek istiyorum.

Kablosuz ağlar hayatımızın vazgeçilmez bir parçası haline geldi. Ancak bu ağlar, fiziksel kablolardan yoksun oldukları için çeşitli güvenlik açıklarına da sahip. Özellikle halka açık Wi-Fi ağları, kötü niyetli kişiler için birer hedef haline gelebiliyor. Bu yazıda, ESP8266 NodeMCU kullanarak Wi-Fi klonlama ve saldırı tekniklerini inceleyeceğiz.

Amaç, bu saldırıların nasıl çalıştığını anlamaktır.

ESP8266 NodeMCU Nedir ?

- ESP8266, düşük maliyetli bir Wi-Fi modülüdür.

- NodeMCU, ESP8266 tabanlı bir geliştirme kartıdır ve üzerinde USB, GPIO pinleri ve programlanabilir mikrodenetleyici bulunur.

- Arduino IDE veya Lua dili ile kolayca programlanabilir.

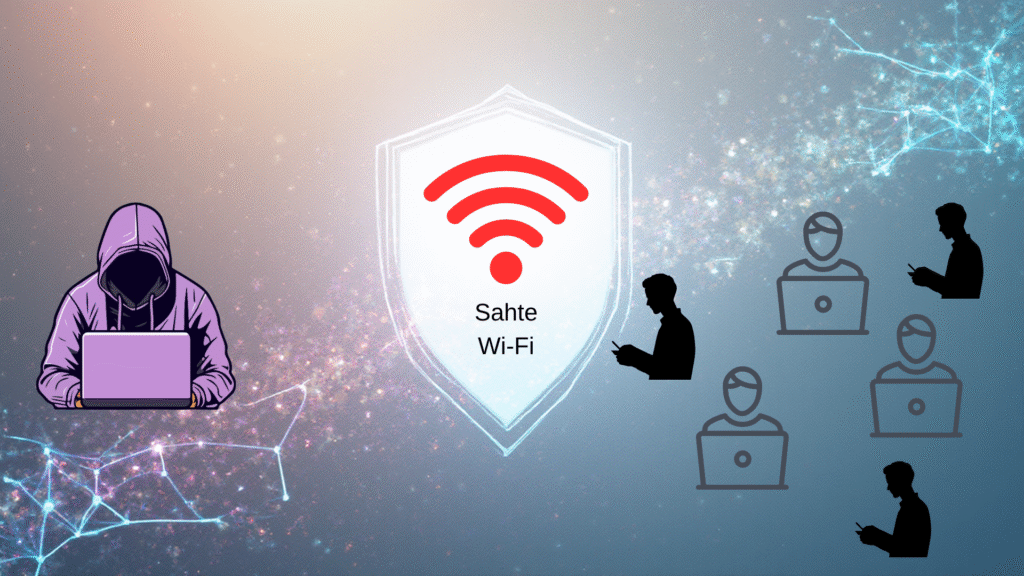

Wi-Fi Klonlama Nedir ?

Wi-Fi klonlama, mevcut bir kablosuz ağın SSID (ağ adı) ve diğer parametrelerini taklit ederek sahte bir erişim noktası oluşturma işlemidir. Bu yöntemle kullanıcılar sahte ağa bağlanarak veri sızıntısına uğrayabilir.

Klonlama Süreci:

- Gerçek ağın SSID’si ve MAC adresi tespit edilir.

- ESP8266 ile aynı SSID ve benzer MAC adresiyle sahte ağ yayınlanır.

- Kullanıcılar bu sahte ağa bağlandığında veri trafiği izlenebilir veya yönlendirilebilir.

Deauthentication Saldırısı

Deauth saldırısı, bir istemciyi mevcut Wi-Fi ağından koparmak için kullanılan bir tekniktir. Bu saldırı, 802.11 protokolündeki bir güvenlik açığından faydalanır.

Nasıl Çalışır?

- ESP8266, hedef ağdaki istemcilere sahte “deauthentication” paketleri gönderir.

- İstemciler ağdan koparılır.

- Ardından sahte ağ devreye girer ve kullanıcılar bu ağa yönlendirilir.

Beacon Flood ve Probe Request Saldırıları

Beacon Flood:

ESP8266, yüzlerce sahte SSID yayınlayarak ağ tarayıcılarını doldurur. Bu, kullanıcıların gerçek ağı bulmasını zorlaştırır.

Probe Request:

ESP8266, istemcilerin geçmişte bağlandığı ağları taklit ederek bağlantı kurmaya çalışır.

Gerekli Donanım ve Yazılım

Donanım:

- ESP8266 NodeMCU

- Micro USB kablo

- Bilgisayar

Yazılım:

- Arduino IDE

- ESP8266WiFi ve WiFiDeauther kütüphaneleri

- WiFi Deauther firmware (örneğin: Spacehuhn)

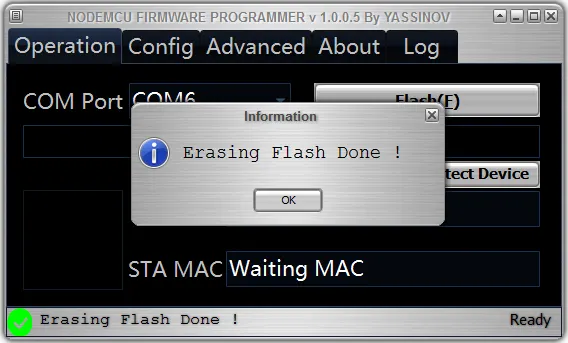

WiFi Deauther Firmware ile Saldırı

- Arduino IDE ile ESP8266’ya WiFi Deauther firmware yüklenir. (Tabi bu yükleme için özel bir flash programı kullanılır)

- ESP8266, kendi web arayüzü üzerinden kontrol edilir.

- Hedef ağ seçilir ve saldırı başlatılır.

NodeMCU Flasher Nedir ?

ESP8266 Kartını Arduino IDE muadili olabilecek programlama yazılımıdır, programlamayı yapmamız için ihtiyacımız olan program diyebiliriz.

Bu tür saldırılar yalnızca eğitim ve farkındalık amacıyla yapılmalıdır. Gerçek ağlara izinsiz müdahale yasal suç teşkil eder. Bu yazının amacı, ağ güvenliğini artırmak isteyen birey ve kurumlara teknik bilgi sağlamaktır.

Korunma Yöntemleri

- WPA3 gibi güçlü şifreleme protokolleri kullanın.

- MAC filtreleme ve gizli SSID yayınlamayı tercih edin.

- Ağ trafiğini izleyerek anormal davranışları tespit edin.

- Deauth saldırılarına karşı IDS/IPS sistemleri kurun.

Gerçek Dünya Senaryosu: Sahte Erişim Noktası ile Kimlik Avı

Bir kafede halka açık Wi-Fi ağına bağlanmak isteyen kullanıcılar, genellikle SSID’ye bakarak bağlantı kurarlar. ESP8266 ile aynı isimde bir sahte ağ oluşturulduğunda, kullanıcılar farkında olmadan bu sahte ağa bağlanabilir. Bu noktada saldırgan, captive portal (zorunlu giriş ekranı) üzerinden kullanıcıdan e-posta, şifre gibi bilgileri isteyebilir.

Teknik Uygulama:

- ESP8266, sahte SSID ile erişim noktası yayınlar.

- Web sunucusu modunda çalışarak captive portal sayfası sunar.

- HTML form ile veri toplanır ve saldırganın cihazına kaydedilir.

Bu yöntem, sosyal mühendislik ile teknik saldırının birleştiği bir örnektir.

Paket Dinleme ve Trafik Analizi

ESP8266 doğrudan paket dinleme için sınırlı kapasiteye sahip olsa da, bazı firmware’ler ile probe request ve beacon paketlerini analiz edebilir. Bu sayede:

- Hangi cihazların hangi ağlara bağlanmaya çalıştığı görülebilir.

- Hedef cihazların MAC adresleri tespit edilebilir.

- Saldırıya uygun zamanlama yapılabilir.

Bu analizler, ağ trafiğinin pasif olarak izlenmesiyle gerçekleştirilir ve genellikle daha az fark edilir.

Gelişmiş Saldırılar: Karma Saldırı Senaryoları

ESP8266 ile yapılabilecek saldırılar tekil değil, zincirleme olarak da uygulanabilir:

- Deauth + Fake AP + Captive Portal: Kullanıcı ağdan koparılır, sahte ağa yönlendirilir ve kimlik bilgileri toplanır.

- Beacon Flood + SSID Spoofing: Ağ tarayıcıları yüzlerce sahte ağla doldurularak kafa karışıklığı yaratılır.

- MAC Spoofing: Sahte ağın MAC adresi, gerçek ağınkiyle eşleştirilerek daha ikna edici hale getirilir.

Bu tür karma saldırılar, özellikle test ortamlarında ağ güvenliğini sınamak için kullanılır.

Bu konu hakkında udemy’de ki ücretsiz eğitimim’den yararlanmak isterseniz linki buraya bırakıyorum